信息收集之子域名收集,子域名爆破

子域名就是下一级域名的意思,比如 map.baidu.com 和 image.baidu.com 就是 baidu.com 的两个子域名。

一个企业可能会有几十个子域名,由于数量太多,导致没有精力全部维护好。因此,当渗透目标站点很难突破的,可以考虑从子域名入手。

一、域名爆破原理

收集子域名的操作也叫子域名爆破,顾名思义,就是「枚举」所有可能存在的子域名,比如,枚举 baidu.com 的子域名时,可以从 a.baidu.com 开始尝试:

无法访问,就说明这个子域名不存在。

再依次尝试 b.baidu.com,c.baidu.com,……

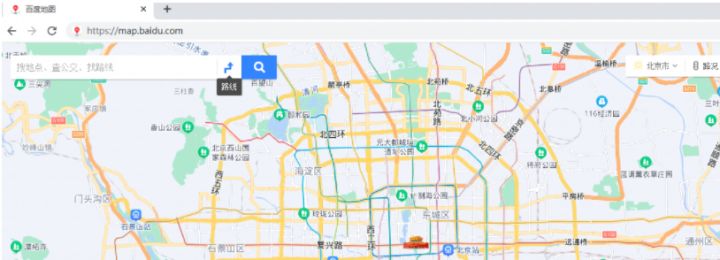

尝试了几百次之后,发现 map.baidu.com 可以访问:

这就说明 map.baidu.com 是 baidu.com 的一个子域名。

上面这个例子只是为了方便大家了解 子域名爆破的原理,实际上,我们没必要这样手动去枚举,搜索引擎就可以帮我们完成 子域名爆破的操作。

二、搜索引擎收集子域名

搜索引擎搜索子域名的语法: site:xxx.com

以百度搜索为例,搜索淘宝的子域名,在地址栏输入 site:taobao.com

Google、bing等其他搜索引擎也可使用此语法爆破子域名。

三、第三方网站收集子域名

一些第三方网站可以提供子域名收集的功能,比如:

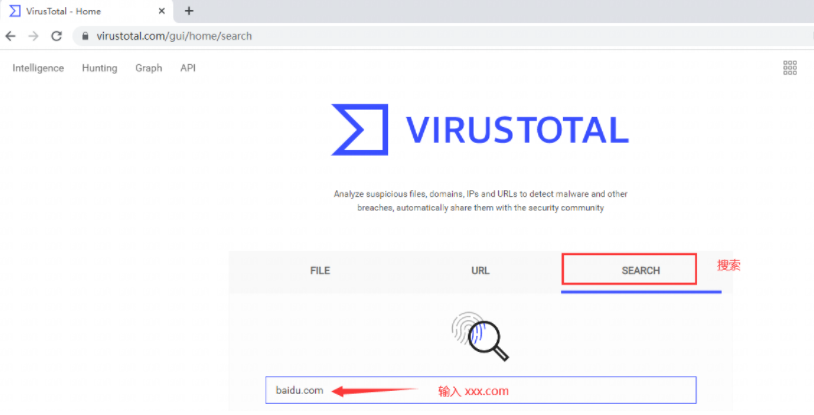

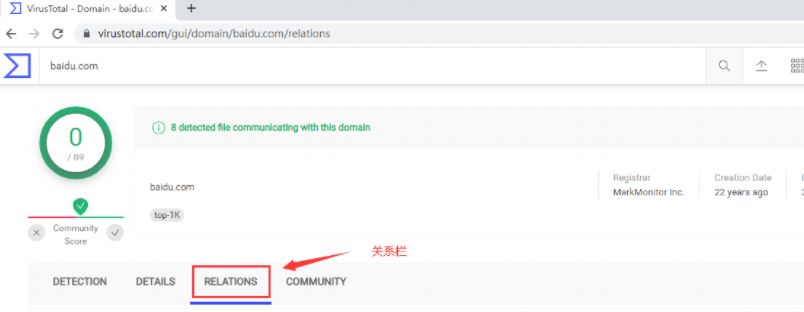

1. VirusTotal

VirusTotal 是一个免费的可疑文件分析的网站,里面提供了一个子域名收集的功能。

1)地址栏输入 www.virustotal.com 进入官网,点击右侧的 search,在搜索栏中输入 ***.com 后,回车。

2)点击第三个 RELATIONS、

3)往下滑到 Subdomains 这一栏,查看子域名的信息。

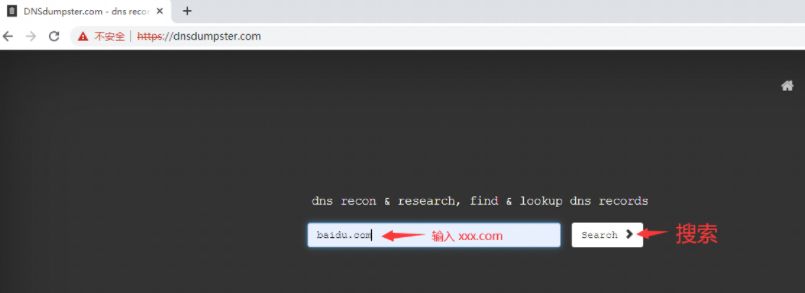

2. DNSdumpster

DNSdumpster 是一个免费的域名研究工具,可以发现与域名相关的主机。

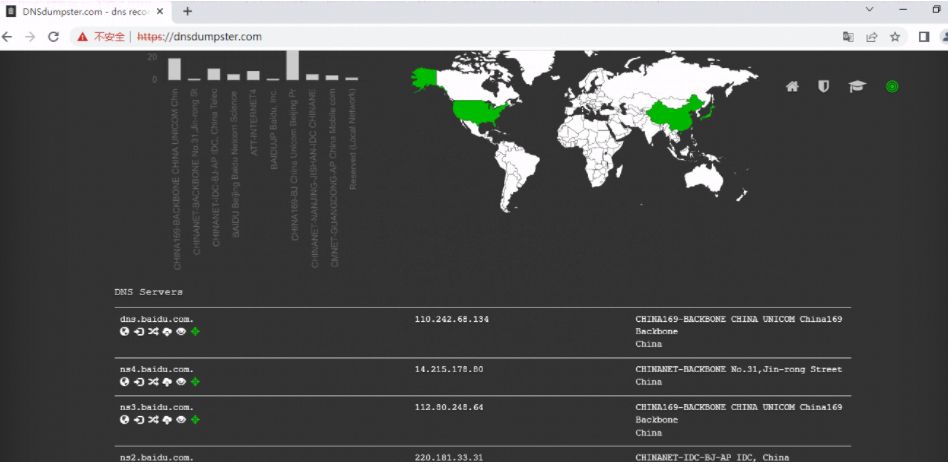

1)地址栏输入 https://dnsdumpster.com/ 进入官网,搜索框中输入 xxx.com 后,点击右侧 Search 按钮开始搜索。

2)往下滑动鼠标,查看DNS服务器、主机等信息。

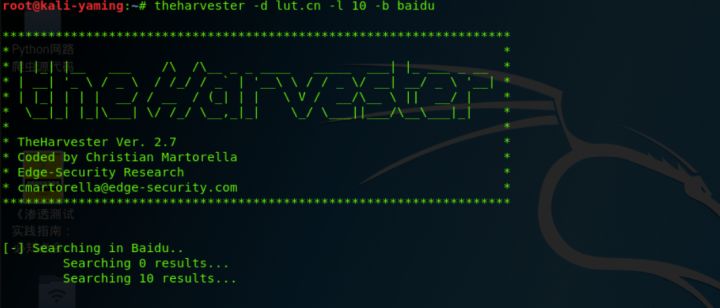

四、工具收集子域名

最后,给大家简单介绍几个可以收集子域名的工具:

1)Sublist3r,Python编写,通过搜索引擎发现子域名

2)Layer子域名挖掘机

3)SubDomainsBrute高并发dns暴力枚举

4)DNSRecon基于字典的枚举工具

5)Gobuster,Go语言开发的目录、文件、DNS扫描工具

6)Recon-Ng,收集子域名并解析IP地址